[lang:de]

[lang:en]? See next post.

Am 23.09. traf sich TMC DACH zum dritten Threat Modeling Feierabend. Dies war unsere insgesamt sechste Veranstaltung.

Wie immer beim Threat Modeling Feierabend traf ein Werkzeugkoffer eine Spielwiese.

Dieser Abend beschäftigte sich mit dem Leider / Zum Glück von Ende-zu-Ende-Verschlüsselung und folgte diesem Ablauf:

Das Material

Alle Folien (![]() Deutsch):

Deutsch):

Whitepaper “Fast, Cheap and Good”, das unter Anderem Fortunately/Unfortunately einführt:

Diskussion der Vor- und Nachteile der Methode, Einführung von Fortunately/Unfortunately Forests als geschriebene Baumstruktur:

Neues Projekt über E2EE Adoption Challenges als Fortunately/Unfortunately Forest:

Launch Post hier im Forum:

Werkzeuge mit besserem Datenschutz:

privacypack.org / prism-break.org / privacytools.io

Leider / Zum Glück

Leider / Zum Glück (Fortunately / Unfortunately) wurde von @adamshostack vorgeschlagen.

Bei der Methode wechseln sich “Leider …” und “Zum Glück …”- Sätze ab. Wer so die Sicherheit eines Systems diskutiert, wendet eine Threat Modeling Methode an. Das aufgeschriebene Gespräch ist ein Threat Model.

Die Methode wurde durch ein kleines Beispiel eingeführt und an einem Alltagsbeispiel erprobt (“Leider bin ich total gestresst”).

Jan gab Einsichten, wie er die Methode in einem technischen Kontext verwendete. Dabei wurde sowohl die Praxistauglichkeit deutlich, als auch einer der Vorteile der Methode: Dass auch organisatorische Belange gut diskutiert werden können - z. B. erhebliche Kosten.

Ein Verweis auf das Fortunately/Unfortunately of Fortunately/Unfortunately Projekt nannte kurz einige der Vor- und Nachteile der Methode. Auch wurde diskutiert, wie die Methode mündlich und flach oder schriftlich als Baumstruktur eingesetzt werden kann.

Ende-zu-Ende-Verschlüsselung (E2EE)

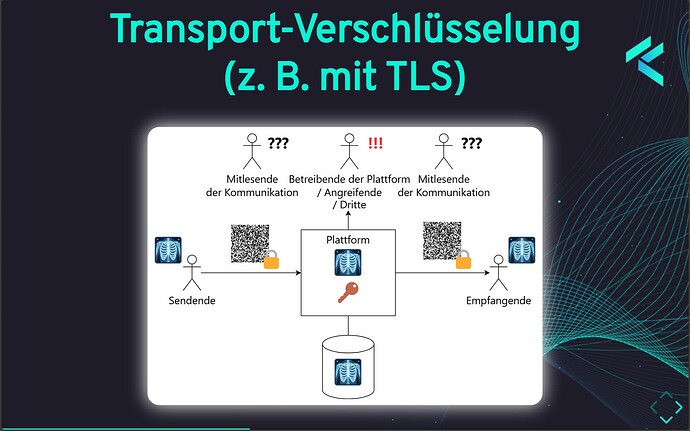

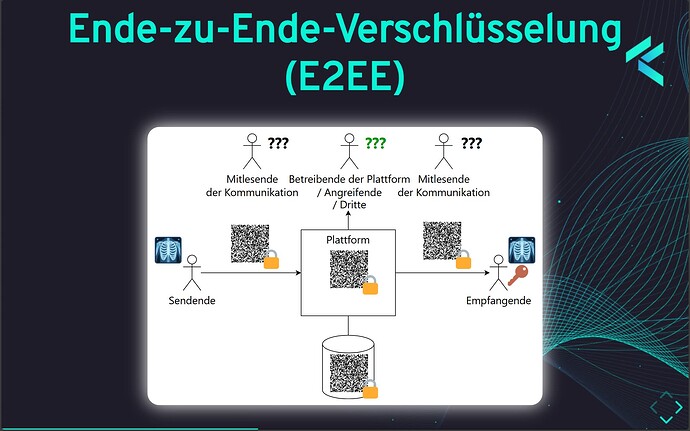

Eine kurze Einführung in Ende-zu-Ende-Verschlüsselung zeigte vor allem den Unterschied zwischen Transportverschlüsselung und Ende-zu-Ende-Verschlüsselung und benannte den Vorteil, dass mit E2EE Dienstanbietende, Angreifende und Dritte nicht mitlesen können.

Dann wurde etwas mehr Kontext gegeben und auf Sammlungen verwiesen, die Werkzeuge mit besseren Datenschutzeigenschaften empfehlen. Oft haben diese auch E2EE mit dabei.

Leider / Zum Glück von E2EE

Der interaktive Teil begann mit der Frage des Abends:

Wenn E2EE so genial ist, warum baut es dann “keiner”?

Wir näherten uns der Frage schrittweise, indem wir unterschiedliche “Leider …” Eröffnungen zum Thema beantworteten. Der ursprüngliche Plan war, die Gruppe zu teilen. Jedoch verlief das Gespräch so rund, dass wir spontan entschieden, zusammen zu bleiben.

Die diskutierten Eröffnungen waren:

-

Leider geht alles mit der nächsten Version kaputt und alle Geheimnisse werden verrate

Leider geht alles mit der nächsten Version kaputt und alle Geheimnisse werden verrate -

Leider sehen sich Betreibende nicht selber als Gefährdende, also werden sie auch nicht dagegen verteidigen

Leider sehen sich Betreibende nicht selber als Gefährdende, also werden sie auch nicht dagegen verteidigen -

Leider haben Nutzende keine Ahnung, was E2EE ist und wofür man es braucht

Leider haben Nutzende keine Ahnung, was E2EE ist und wofür man es braucht -

Leider vertrauen mögliche Nutzende den Anbietenden trotzdem nicht

Leider vertrauen mögliche Nutzende den Anbietenden trotzdem nicht -

Leider kann der Betreiber dann nicht mehr auf die Daten zugreifen

Leider kann der Betreiber dann nicht mehr auf die Daten zugreifen -

Zum Glück hat unser Produkt bald E2EE

Zum Glück hat unser Produkt bald E2EE

Teilnehmende sahen einen Bildschirm wie diesen - Ihr seht die letzte Sammlung zur Eröffnung “![]() Zum Glück hat unser Produkt bald E2EE”:

Zum Glück hat unser Produkt bald E2EE”:

Austausch

Dann gab es Gelegenheit, sich zur Methode auszutauschen: Die Methode konnte auf jeden Fall überraschen und wurde als erfrischend neu und einfach empfunden. Es kamen Zweifel auf, ob sie den Anforderungen an ein formales vollständiges Threat Modeling genügen könne und auch auf konkrete technische Betrachtungen in ausreichender Tiefe anwendbar wäre. Jedoch wurde gewürdigt, dass sie je nach Anlass einen unkomplizierten Einstieg ins Thema liefern könne. Hier konnte wieder Jan berichten, wie er die Ergebnisse damals weiterverarbeitet hat: Nach der leichtgewichtigen Leider / Zum Glück Phase hatten sie Handlungspunkte ermittelt und diese dann formaler ausformuliert.

Freigabe-Feier

Grund zum Feiern gab es, als Hendrik sein Projekt zum Leider / Zum Glück von Ende-zu-Ende-Verschlüsselung veröffentlichte, das ab sofort auf threat-modeling.net verfügbar ist. Mitwirkende sind willkommen! Threat Modeling of E2EE Adoption

Ergebnisse

Hier gibt es die Ergebnisse in Rohform.

Threat-Modeling-Results-de.txt (6.7 KB)

Nächster Halt: Internationaler Threat Model Together Tag

Unsere nächste Veranstaltung ist der internationale Threat Model Together Day - ein Spektakel, das weltweit dreimal ausgeführt wird, um die Zeitzonen der ganzen Welt abzudecken! Sei dabei bei der EMEA-Session; Englische Sprache.

Alles zu TMC DACH erfährst du in unserem Link Tree.