English? ⇒ Read next post.

English? ⇒ Read next post.  Deutsch? ⇒ Lies weiter.

Deutsch? ⇒ Lies weiter.

Erstes gemeinsames Threat Modeling von TMC DACH!

Erstes gemeinsames Threat Modeling von TMC DACH!

- Folien: Threat Modeling Feierabend - Online Dating im Tinder-Stil

- Ergebnisse: Threat Modeling Feierabend - Online Dating im Tinder-Stil - Ergebnisse

Am Dienstag, den 22.04.2025, trafen sich 17 Threat Modeling Begeisterte zum 1. Threat Modeling Feierabend der deutschsprachigen TMC-Zweigstelle für den DACH Raum. Es waren Teilnehmende mit verschiedenstem Hintergrund vertreten: Anfänger:innen, Menschen mit wenig Erfahrung und Profis. Alle hatten gemeinsam, dass ihnen Threat Modeling am Herzen lag. ![]()

Ziel des „Threat Modeling Feierabend“-Formats ist es, in lockerer Runde zusammen ein einfaches System einer Bedrohungsmodellierung zu unterziehen. Dabei trifft eine ![]() Threat-Modeling-Methode ein

Threat-Modeling-Methode ein ![]() Thema.

Thema.

Da beides leicht zugänglich ist, können auch Personen ohne Threat Modeling Erfahrung sofort mit aufspringen.

Dass Herzen eine Rolle spielten wurde schnell klar: ![]()

![]() Das System zur Bedrohungsanalyse war eine Online-Dating-Plattform wie Tinder oder Grindr!

Das System zur Bedrohungsanalyse war eine Online-Dating-Plattform wie Tinder oder Grindr!

Methoden des Abends -

Methoden des Abends -

startklar in unter 30 Minuten

startklar in unter 30 Minuten

Was wir nicht wollten ist: Erstmal abendfüllend debattieren, wie wir eigentlich threat-modeln wollen. Stattdessen ließen wir uns von Chris Romeos Regel herausfordern:

“Es ist nicht erlaubt, länger als 30 Minuten über Threat Modeling zu reden, bevor Leute threat-modeln müssen!”

Die Methoden des Abends, ausgewählt und vorgestellt von Hendrik Ewerlin:

(Alle Folien gibt es hier: Threat Modeling Feierabend - Online Dating im Tinder-Stil)

- 4-Fragen-Rahmen von Adam Shostack

- ThreatPad Online Editor für

Gefahren und

Gefahren und  Maßnahmen - siehe auch Meet ThreatPad und ThreatPad

Maßnahmen - siehe auch Meet ThreatPad und ThreatPad - Mitgebrachtes Systemmodell - siehe unten

- STRIDE

- Safety

- NIST Cyber Security Framework

inspiriert von diesem Beitrag von @AppSecSeanner

Systemmodell als Starthilfe

Das grundlegende Systemmodel wurde bereits ausgearbeitet und als Starthilfe mitgegeben. Der Vorteil: voller Fokus auf ![]() Gefahren und

Gefahren und ![]() Maßnahmen. Und: Wenig technische Details waren für die Bedrohungsanalyse notwendig, obwohl diese auch in den Bedrohungen später gut zu Buche schlugen. Auch Gefahren aus dem realen Leben waren klar Teil der Betrachtung.

Maßnahmen. Und: Wenig technische Details waren für die Bedrohungsanalyse notwendig, obwohl diese auch in den Bedrohungen später gut zu Buche schlugen. Auch Gefahren aus dem realen Leben waren klar Teil der Betrachtung.

Das erste Modell zeigt den Ablauf, wie zwei Nutzende auf der Plattform in Kontakt kommen. Die einzelnen Stufen ( #AuthN, #Profil, #Standort, #Erkunden, #Swipen, #Matches, #Chat, #Dating ) strukturieren als Schlagworte die Gefahrenermittlung.

Das zweite Modell sortiert die gleichen Themen in eine Architektursicht ein und zeigt eine klassische Nutzer - Client - Dienst - Server - Datenbank -Architektur mit Client-Verteilung über einen App Store. Auch einige wenige naive Gefährder werden vorgestellt und benannt, um Worte für das Gespräch anzubieten.

Gemeinsame Bedrohungsmodellierung

Gemeinsame Bedrohungsmodellierung

Dann fanden sich 3 Teams von 5-6 Personen in Brich-Heraus-Räumen zusammen. Sie ermittelten ![]() Gefahren und

Gefahren und ![]() Maßnahmen. Lilith, Laura und Hendrik moderierten die Räume.

Maßnahmen. Lilith, Laura und Hendrik moderierten die Räume.

Teilnehmende sahen einen solchen Bildschirm: Links das ThreatPad, wo interaktiv ![]() Gefahren und

Gefahren und ![]() Maßnahmen aus dem angeregten Gespräch mitgeschrieben wurden. Rechts eine Collage aus Systemmodell und Methoden. Weil ThreatPad schmal gebaut ist, nimmt es wenig Raum ein und lässt genug Platz für Kontext während der Bildschirm geteilt wird. Da stets nur die aktuelle Gefahr gezeigt wird, verläuft die Diskussion fokussiert… (naja, mehr oder weniger

Maßnahmen aus dem angeregten Gespräch mitgeschrieben wurden. Rechts eine Collage aus Systemmodell und Methoden. Weil ThreatPad schmal gebaut ist, nimmt es wenig Raum ein und lässt genug Platz für Kontext während der Bildschirm geteilt wird. Da stets nur die aktuelle Gefahr gezeigt wird, verläuft die Diskussion fokussiert… (naja, mehr oder weniger ![]() )

)

Alle drei Gespräche verliefen lebendig, sprudelten und brachten spannende Gefahren und Schutzmaßnahmen hervor! Wir danken allen unseren Teilnehmenden für die tolle Begegnung und das anregende Erlebnis und Ergebnis! ![]()

![]()

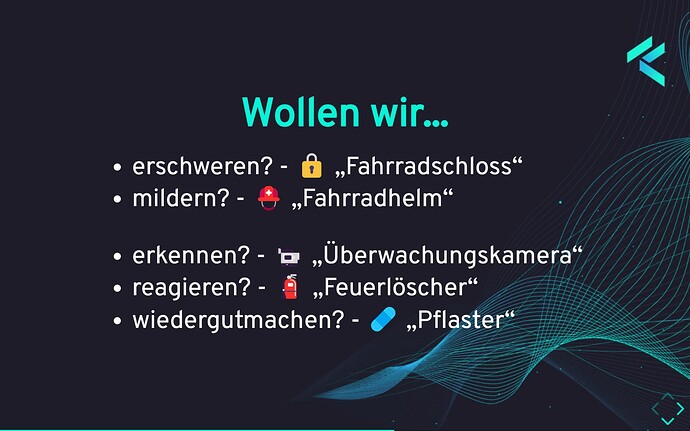

Nach einer ersten Runde wurden die wichtigsten Erkenntnisse und Bedrohungen in gemeinsamer Runde vorgestellt. Danach ging es in den Endspurt für die Gegenmaßnahmen. Hier wurde auch noch einmal darauf hingewiesen, dass diese durchaus vielfältig sein können und nicht immer nur vermeiden oder mindern sind. Auch das rechtzeitige Erkennen oder auch die Korrektur, das Wiedergutmachen, spielen eine Rolle. Dabei konnten wir sehen, wie Systemanbieter:innen das Leben ihrer Benutzer:innen auch außerhalb der Software über Zusatzfunktionen oder Informationsangebote sicherer machen können.

Ergebnisse

Ergebnisse

Hier seht ihr die Ergebnisse der Untersuchung als ThreatPad PDF-Export im Rohformat ohne Nachverarbeitung ![]()

Die Ergebnisse sind besonders beeindruckend eingedenk der begrenzten Zeit: 2x30 Minuten. Bedenke auch, dass hier Menschen mit unterschiedlichen Hintergründen erstmals zusammengearbeitet haben.

Beeindruckend! :star-struck:![]() Ihr seid stark!!!

Ihr seid stark!!! ![]()

![]()

Risikobetrachtung, Gefahren-Rangfolge oder Ermitteln der Essenz war nicht Teil des Abends.

![]() Was sind deine Erkenntnisse?

Was sind deine Erkenntnisse?

Abschließender Austausch

Abschließender Austausch

Im abschließenden Austausch sprach Christoph aus, was alle dachten: Dass klar erkennbar ist, wie wertvoll eine gemeinsame Betrachtung ist und dass das vielfältige Perspektiven aufbringt! ![]() Erstaunlich: Trotz intensiver Vorbereitung konnten auch die Veranstaltenden viel Neues lernen.

Erstaunlich: Trotz intensiver Vorbereitung konnten auch die Veranstaltenden viel Neues lernen.

Eine sehr wichtige Frage kam zum Schluss auf. Diese wird oft gestellt, wenn Teams mit der Bedrohungsanalyse beginnen: „Was muss ich für Werkzeuge haben?“ Rons Antwort: ein Blatt Papier und eine einfache Liste wie Excel. Klar helfen Werkzeuge für Automatisierung und nachträgliche Organisation, aber ein Bild des „Woran arbeiten wir?“, eine Liste mit „Was kann schief gehen?“ und „Was wollen wir dagegen tun?“ wirkt oft schon Wunder. Wir können einfach starten und dann besser werden…

Nächste Veranstaltung: 20.05.

Nächste Veranstaltung: 20.05.  Threat Modeling der Wolken mit OWASP Cumulus und Christoph Niehofff

Threat Modeling der Wolken mit OWASP Cumulus und Christoph Niehofff

Der Abend verging wie im Flug und wir freuen uns auf das nächste Mal! Nach unserem erfolgreichem Gründungstreffen und dem ersten Threat Modeling Feierabend könnt ihr nun auf die nächste Veranstaltung aus unserer Zweigstelle gespannt sein! TMC DACH: ![]() OWASP Cumulus und Sicherheitsspiele - Threat Modeling Feierabend mit Christoph Niehoff, dem Schöpfer von OWASP Cumulus, am 20.05.2025 ab 17 Uhr per Zoom.

OWASP Cumulus und Sicherheitsspiele - Threat Modeling Feierabend mit Christoph Niehoff, dem Schöpfer von OWASP Cumulus, am 20.05.2025 ab 17 Uhr per Zoom.